Hakerzy w służbie rządów

Przykładem rosyjskiego malware’u jest CozyDuke, modułowy trojan, który w zależności od potrzeb możne pobierać plug-iny z serwerów kontrolnych. Standardowo wyposażony jest w funkcje rejestrowania wpisanych znaków i robienia zrzutów ekranowych, a także moduł wykradający hasła, także sieciowe, co umożliwia szkodnikowi rozpowszechnianie się wewnątrz sieci lokalnej organizacji. Trojany są rozsyłane przez zainfekowane serwery oraz węzły sieci TOR. Dostarczane są także w wyniku ataków phishingowych.

Działająca od 2008 roku organizacja na cel bierze źródła informacji interesujące z punktu widzenia rządu rosyjskiego. W okresie poprzedzającym kryzys na Ukrainie hakerzy inwigilowali liczne instytucje w tym kraju. Grupa szpieguje także zachodnie rządy i związane z nimi agencje państwowe, a także kraje postsowieckie, członków organizacji przestępczych oraz czeczeńskich terrorystów.

Inną zidentyfikowaną grupą hakerów na usługach rządu Federacji Rosyjskiej jest Sand Worm. Przeprowadziła ona atak wymierzony w NATO, rząd ukraiński oraz w jedną z polskich firm energetycznych. Dokonano go za pośrednictwem nieznanej wcześniej luki w systemie Windows. Kod został indywidualnie przygotowany dla każdej z ofiar oraz dostarczony za pomocą spersonalizowanego ataku phishingowego. Grupa Sand Worm przeprowadziła atak w połowie 2014 roku.

Mógłby to być scenariusz pierwszych godzin fikcyjnej XXI-wiecznej wojny, ale opisane wydarzenia naprawdę miały miejsce. 23 grudnia 2015 roku w połowie budynków ukraińskiego Iwanofrankowska, miasta liczącego 1,5 mln mieszkańców, znienacka zgasło światło. Okazało się, że awaria – przerwa

w dostawie prądu – była skutkiem ataku hakerów, którzy za pomocą szkodliwego oprogramowania zdołali odłączyć lokalną rozdzielnię prądu od elektrowni. Atak został przeprowadzony za pomocą pakietu BlackEnergy, który jest zaprojektowany do uszkadzania komputerów w taki sposób, by nie można było ich ponownie uruchomić.

Mógłby to być scenariusz pierwszych godzin fikcyjnej XXI-wiecznej wojny, ale opisane wydarzenia naprawdę miały miejsce. 23 grudnia 2015 roku w połowie budynków ukraińskiego Iwanofrankowska, miasta liczącego 1,5 mln mieszkańców, znienacka zgasło światło. Okazało się, że awaria – przerwa

w dostawie prądu – była skutkiem ataku hakerów, którzy za pomocą szkodliwego oprogramowania zdołali odłączyć lokalną rozdzielnię prądu od elektrowni. Atak został przeprowadzony za pomocą pakietu BlackEnergy, który jest zaprojektowany do uszkadzania komputerów w taki sposób, by nie można było ich ponownie uruchomić.

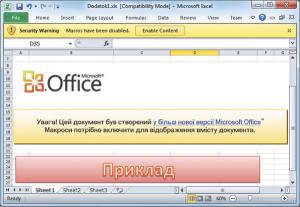

Po zainfekowaniu komputerów w elektrowni trojan pobrał z serwera komponent KillDisk, który potrafi nie tylko zniszczyć twardy dysk, ale także niektóre komponenty urządzeń do kontroli procesów przemysłowych, m.in konsolę zdalnego zarządzania. Atak przeprowadzono za pomocą niepozornych makr wbudowanych w pliki MS Office (patrz ilustracja) – zainfekowane dokumenty otworzył jeden z pracowników. Według firmy iSight za atakiem stoi grupa hakerów pracujących dla rosyjskiego rządu. Wcześniej celem podobnego ataku były instalacje naftowe w Arabii Saudyjskiej, ale wówczas nie udało się zakłócić procesu przemysłowego.